Внедрение гибридной модели работы в ближайшей перспективе имеет решающее значение, т.к. организации должны повышать свою операционную гибкость и создавать корпоративную культуру, которая больше соответствует ожиданиям сотрудников.

Все мы знаем, что в 2020 году при массовом переходе на удаленку резко увеличилось количество кибератак, связано это в том числе с тем, что компании в спешке меняли свои процессы и вопросам безопасности уделяли не слишком много внимания, чем охотно пользовались злоумышленники.

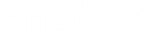

В своих отчетах компания Positive Technologies представила данные о количестве зафиксированных киберинцидентов. На графике ниже виден достаточно серьезный рост атак в 2020 году по сравнению с 2019 годом, эксперты отмечают, что он продолжается и в 2021 году. А учитывая, что многие компании не афишируют совершенные на них атаки из-за репутационных рисков, по факту количество инцидентов гораздо больше.

Итак, давайте рассмотрим какие же риски безопасности могут быть.

1. Удаленный доступ к корпоративным ресурсам

При переходе на гибридный или полностью удаленный формат сотрудникам все еще требуется доступ к корпоративным ресурсам, который, скорее всего, будет осуществляться через VPN-туннель. Стоит отметить, что иногда имеет место худший сценарий, когда порт подключения к удаленному рабочему столу публикуется напрямую в интернет.Предположим, что у нас корпоративный ноутбук. В этом случае, для сохранения прежнего уровня защиты и управляемости, нужно использовать постоянное VPN-соединение, которое маршрутизирует весь трафик пользователя через межсетевой экран, что дает значительно большую нагрузку как на него непосредственно, так и на канал в целом. Изначально решением здесь может выступать облачная служба аутентификации и управления устройствами.

“Примером облачной службы каталогов является Azure Active Directory – решение для управления идентификацией и доступом пользователей. Несмотря на название, по своей архитектуре она имеет мало общего с наземной службой каталогов Active Directory, но ее использование дает ряд преимуществ, например, Conditional Access (механизм проверки каждого процесса подключения к системе) позволяет не только требовать от пользователей многофакторную аутентификацию, но и управлять аутентификацией в зависимости от местоположения, типа устройства, риска компрометации или различных атрибутов” — Андрей Воробьев, Системный инженер компании Onellect.

Приведем пример: мы обнаружили что пользователь пытается получить доступ к системе из другой страны, в которой он никак не мог оказаться, что является подозрительным поведением. Здесь имеет смысл принять меры, такие как: дополнительный запрос второго фактора или полной блокировки учетной записи.

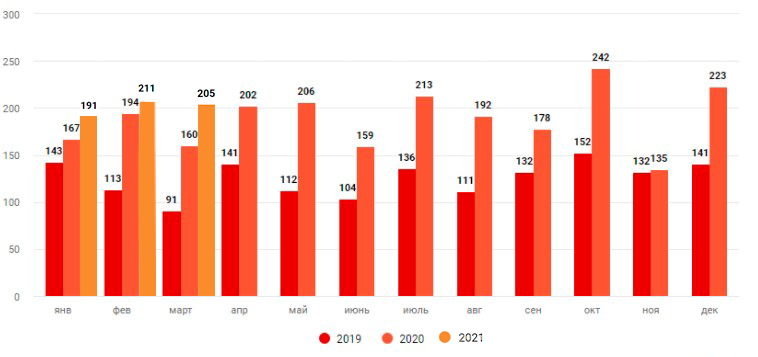

Для многофакторной аутентификации может использоваться приложение, смс, звонок или письмо на личный почтовый ящик. В случае с приложением при входе в свою учетную запись сотрудник получает уведомление, где нужно подтвердить, что это именно он. Если ответа не последует, то войти в учетную запись будет невозможно.

2. Использование личных устройств сотрудниками (ПК, ноутбук, смартфон)

Рассмотрим вариант с личными устройствами. В данном случае мы не можем быть уверены, что безопасность как личного устройства, так и домашней сети в целом, соответствует всем необходимым требованиям. Например, на устройстве может быть вредоносное программное обеспечение, о котором мы не знаем, сотрудники могут устанавливать себе потенциально небезопасный нелицензионный софт, открывать подозрительные ссылки и файлы.

Кроме этого, к домашнему устройству может быть доступ родственников или друзей сотрудника, а это значит, что возможна случайная или намеренная утечка важной информации.

При увольнении сотрудника есть большая вероятность, что вся корпоративная информация останется на его личном устройстве, и мы не можем быть уверены, что он добросовестно ее удалит, а не, например, предоставит конкурентам.Как же управлять личными устройствами?

На личных устройствах данные пользователя принадлежат только ему, компания не должна иметь к ним доступ, но должна сохранить управляемость корпоративными приложениями и данными.

Пользователь, залогинившись в одно из корпоративных приложений тем самым регистрирует устройство. В этом случае организация не получит доступ к данным пользователя, но все же сможет управлять корпоративными приложениями и данными.

“Для управления можно использовать Microsoft Intune – инструмент для защиты конечных точек и управления устройствами. Его функционал во многом аналогичен Microsoft System Center Configuration Manager (SCCM - решение для комплексного управления ИТ-инфраструктурой), но управляются устройства из облачной консоли. К тому же, поддерживается гибридное управление из облака и локальной консоли SCCM.

С точки зрения безопасности это позволяет реализовать модель нулевого доверия, которая заключается в том, что политика безопасности, доверяющая всему, что происходит внутри нашей инфраструктуры за межсетевым экраном более неактуальна и мы воспринимаем любое устройство в нашей корпоративной сети как потенциальную угрозу.

Например, мы настроим политику соответствия, в которой пропишем требования, которым устройство должно соответствовать. Если устройство не соответствует заданным требованиям (например, не установлены последние обновления), то мы также настраиваем, какие действия в этом случае стоит предпринять. От вполне чего-то безобидного, вроде оповещения пользователя по почте до отключения устройства от организации с полным удалением корпоративных данных с него” — Андрей Воробьев, Системный инженер компании Onellect.

Есть два режима управления: управление устройством (MDM – Mobile Device Management) и управление приложениями (MAM - Mobile Application Management). Первый сценарий подходит для корпоративных устройств, второй - для личных.

В случае управления приложениями мы можем настроить политики безопасности только для самих приложений. Например, можно запретить сохранять документы локально, требуя использование OneDrive, или запретить копировать текст из буфера обмена в локальные документы. Но управление самого устройства будет для нас недоступно.

3. Потеря мобильного устройства с конфиденциальной информацией

К сожалению, далеко не всегда угроза утечки конфиденциальной информации внешняя и во многих случаях главную роль может сыграть человеческий фактор.

Даже если сотрудник владеет правилами информационной безопасности, то остается вероятность, что он по ошибке, невнимательности или с конкретным умыслом может скомпрометировать корпоративные данные, например, потеряв ноутбук или телефон.

При потере мобильного устройства как корпоративного, так и личного, важная информация попадет в руки третьих лиц, и репутация компании может быть под угрозой.

“В этом случае поможет шифрование. Ноутбук это не вернет, но сохранит конфиденциальность данных. Хуже, если сотрудник самостоятельно отправляет данные конкурентам или злоумышленникам. Очевидным сценарием было бы использование DLP — программный продукт, который защищает организацию от утечки конфиденциальной информации. И это верное решение, но существуют и альтернативные варианты:Microsoft Information Protection – инструмент для защиты конфиденциальных данных, который позволяет зашифровать различные форматы файлов и текстовых документов, ключ доступа от которых будет храниться в облаке“ — Андрей Воробьев, Системный инженер компании Onellect.

Таким образом, мы можем настроить разные доступы для конкретных сотрудников. Например, можно разрешить полный доступ узкой группе пользователей, а остальным оставить только чтение без возможности печати или ограничить возможность отправки файла по почте третьим лицам.

Если документ будет с ограниченным доступом – сотруднику нужно будет залогиниться под нужной учетной записью, у которой есть разрешение на доступ к документу. В противном случае прочитать содержимое он не сможет.

Так же в случае с сотрудниками, которые уволились из компании – их учетная запись удаляется и лишается доступа к корпоративным файлам, что предотвращает возможность дальнейшей компрометации данных.

4. Фишинг

Этот сценарий возможен независимо от того, какое устройство использует сотрудник – личное или корпоративное, работает он из дома или в офисе.

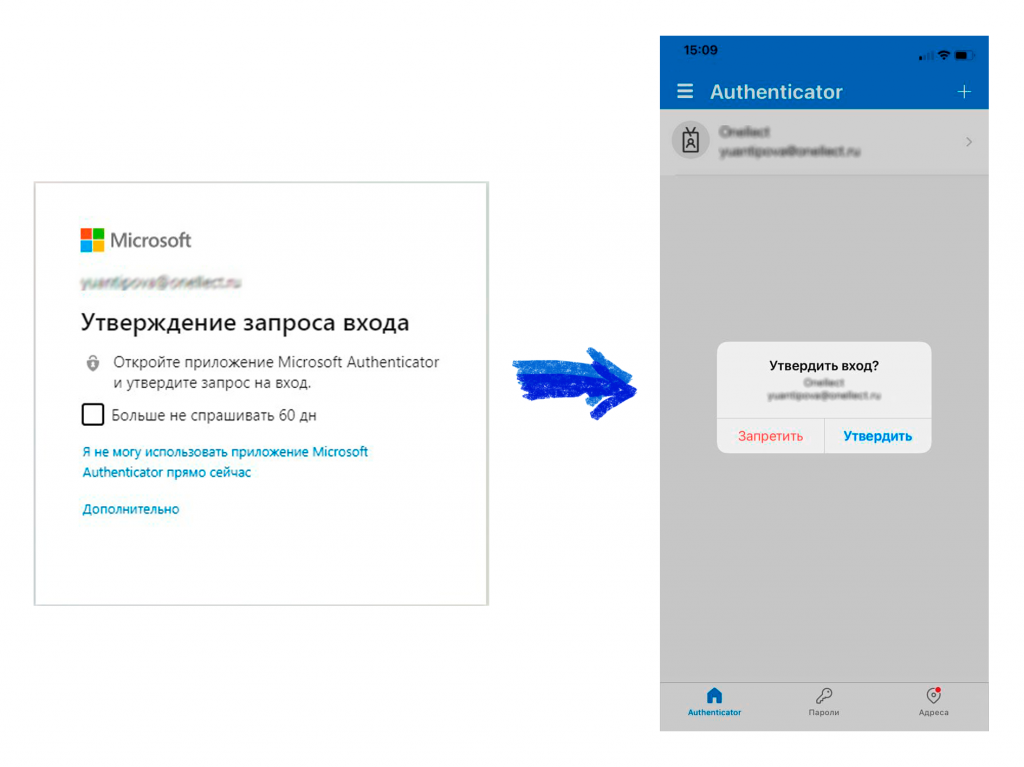

Пользователь получает на первый взгляд вполне безобидное письмо, например со скидками в известный магазин, со спец предложениями по турам или сверку расчетов, что особенно актуально для бухгалтерии.

В этом случае пользователь сам может загрузить и запустить вредоносное ПО, которое уже сделает все необходимое, например, злоумышленники могут получить доступ к вашей сети и управлять устройствами, зашифровать файлы, украсть данные банковских карт или получить доступ к резервным копиям.

Как защитить свои данные от фишинговых атак рассмотрим ниже:

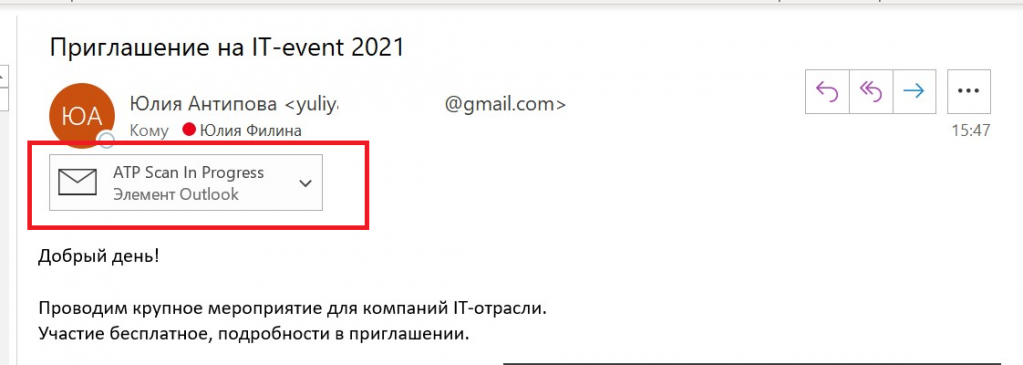

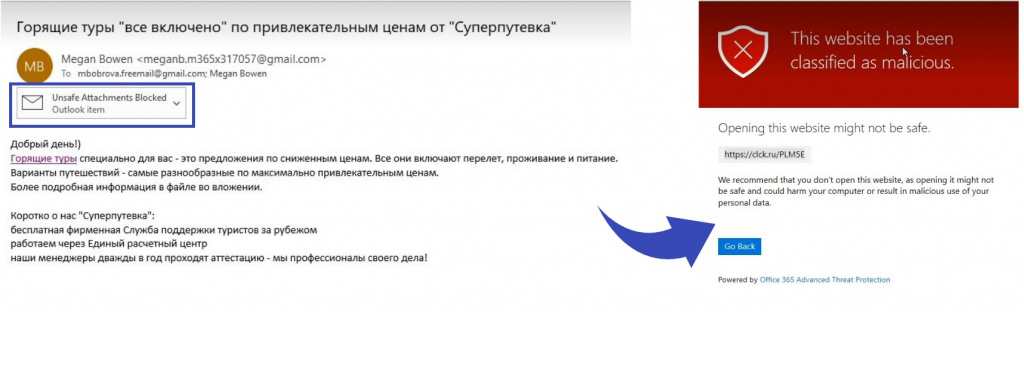

Антиспам. Необходимость защищать почту никто не отменял. Например, Microsoft Defender для Microsoft 365 содержит в себе песочницу — инструмент для проверки, представляющий собой специализированную среду, в которой запускаются потенциально вредоносные ссылки или файлы, а применение технологий машинного обучения анализирует их поведение с соответствующим вердиктом: “безопасно” или “небезопасно”. Но даже без использования этой службы, Exchange Online содержит в себе базовую защиту от различных угроз. Приведем пример как это работает корпоративной почте в режиме динамической доставки:

Пользователю пришло письмо с файлом и сразу перейти к просмотру файла получатель не может, т.к. система проводит сканирование данного вложения в тестовой среде на предмет выявления вредоносных программ, ссылок и т.д.

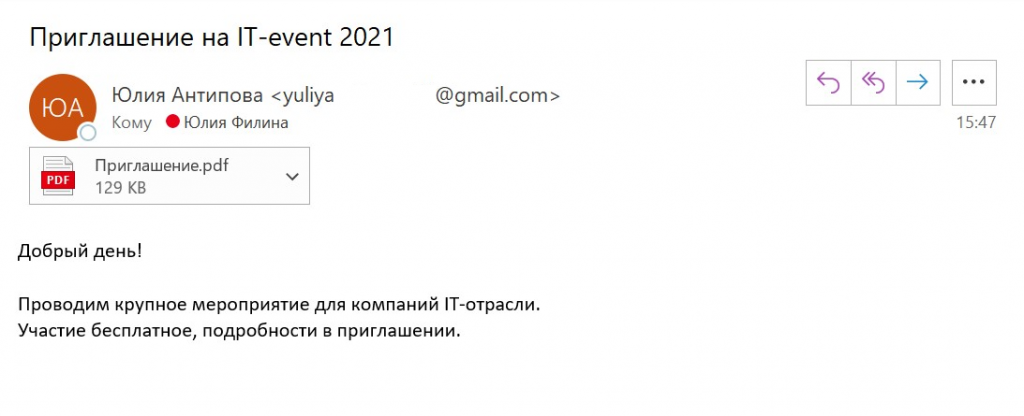

Если через некоторое время файл стал доступен для просмотра, значит система не выявила никаких угроз для безопасности.

В случае, если файл несет за собой угрозу, то система пометит этот файл как небезопасный и предупредит об этом пользователя. Даже если сотрудник все равно захочет открыть данное вложение или перейти по вредоносной ссылке, система ему это запретит.

Обучение сотрудников. Какой бы антиспам не стоял у сотрудников, всегда остается риск, что он не отработает в конкретном случае. Если вы уже используете Microsoft 365, то можете запустить симулятор атак (входит в Microsoft 365 E5, Microsoft 365 A5, Microsoft 365 E5 Security, и Microsoft 365 E5) и узнать кто из сотрудников способен в некотором смысле помочь злоумышленникам проникнуть в вашу сеть и провести с ними дополнительное обучение по основам информационной безопасности.

Обучение нужно проводить на постоянной основе, т.к. ежегодно появляются новые виды кибер-угроз, это позволит повысить в том числе цифровую грамотность сотрудников, избежать утечки информации и обеспечить безопасность сети. Опытные пользователи с меньшей вероятностью будут открывать вложения или переходить по ссылкам в сомнительных сообщениях электронной почты.

Итог

Вопрос защиты корпоративных данных должен всегда оставаться одним из приоритетных для любой компании, несмотря на то работают ли сотрудники в офисе, в гибридном формате или на удаленке. В случае с последними двумя, инфраструктура должна подстраиваться под все возможные риски, обезопасив тем самым работу, как самих пользователей, так и целостность корпоративных данных компании. Очень важно учитывать то, что используемые инструменты для безопасности не должны усложнять рабочие процессы команды.Microsoft непрерывно работает над развитием своих продуктов, чтобы специалисты, использующие их, были всегда максимально защищены от различного рода угроз и могли эффективно взаимодействовать в любом месте, а компании были уверены в том, что их данные не будут скомпрометированы.